¿Qué es el ransomware y cómo funciona?

Ransomware es una forma de malware diseñada para bloquear el acceso a archivos o sistemas mediante cifrado, exigiendo un rescate económico a cambio de su liberación. Es una de las amenazas más agresivas y lucrativas en el mundo de la ciberseguridad actual.

Aunque todo ransomware es malware, no todo malware es ransomware. Esta amenaza se ha sofisticado con el tiempo, incluyendo técnicas avanzadas de extorsión, cifrado y manipulación psicológica.

🔁 Ciclo de vida del ransomware: 6 etapas

El ransomware sigue un ciclo típico dividido en seis etapas clave:

1. Distribución e infección

Los atacantes infiltran malware en el sistema de la víctima usando técnicas como:

- Phishing (correos fraudulentos con enlaces o archivos maliciosos)

- RDP y abuso de credenciales (acceso remoto no autorizado)

- Explotación de vulnerabilidades en software sin parches

2. Comando y control (C&C)

El malware se comunica con un servidor externo controlado por los atacantes para recibir instrucciones, descargar más malware y comenzar el cifrado.

3. Descubrimiento y movimiento lateral

El ransomware explora la red, detecta recursos valiosos y se propaga a otros sistemas, elevando privilegios para controlar más infraestructura.

4. Robo y cifrado de archivos

Se extraen datos hacia el servidor C&C y luego se cifran los archivos locales, paralizando las operaciones de la organización.

5. Extorsión

Se exige un pago (normalmente en criptomonedas) a cambio de restaurar los archivos o evitar la publicación de datos robados.

6. Resolución

La víctima intenta recuperar el control, ya sea restaurando respaldos, negociando con los atacantes o reconstruyendo su entorno digital.

💣 Tipos de ransomware

Existen diversas variantes clasificadas por su comportamiento o método de entrega:

- Locker: bloquea el acceso completo al sistema o dispositivo.

- Crypto: cifra archivos sin bloquear el sistema.

- Scareware: finge ser ransomware para asustar y robar dinero o datos.

- Extortionware / Leakware: amenaza con publicar datos robados.

- Wiper: destruye los datos permanentemente, incluso si se paga.

- Doble extorsión: cifra y exfiltra datos para presionar doblemente.

- Triple extorsión: añade ataques DDoS o presiona a terceros (clientes, socios).

- Ransomware-as-a-Service (RaaS): modelo de negocio donde los criminales alquilan el malware a otros operadores.

🗓️ Cronología del ransomware: de 1989 a 2025

- 1989: Primer ataque documentado (troyano AIDS).

- 1996: Se advierte sobre el uso de criptografía avanzada para extorsión.

- 2005: Resurge con variantes más complejas en Europa del Este.

- 2009: Bitcoin facilita pagos anónimos, impulsando su adopción.

- 2013: CryptoLocker marca el inicio de la era moderna del ransomware.

- 2015: Aparece Tox, introduciendo el modelo Ransomware-as-a-Service (RaaS).

- 2017: WannaCry se convierte en uno de los brotes más devastadores.

- 2018: Ryuk inaugura la “caza mayor”, atacando objetivos de alto valor.

- 2019: Se consolidan los modelos de doble y triple extorsión.

- 2022: Aparece el secuestro de hilos como nuevo vector de infección.

- 2023: El FBI desmantela a ALPHV/BlackCat y libera herramienta de descifrado.

- 2024: Aumentan los ataques destructivos que buscan interrumpir operaciones sin opción de recuperación.

- 2025: Surge el grupo Ghost, que explota vulnerabilidades no parcheadas y extorsiona a múltiples sectores a nivel global.

🚨 Conclusión: preparación, clave para la defensa

El ransomware no es solo una amenaza tecnológica: es una crisis empresarial y social que requiere prevención, formación y resiliencia.

Conocer su funcionamiento y evolución es el primer paso para proteger datos, sistemas y personas frente a ataques cada vez más agresivos.

🛡️ La prevención comienza con la conciencia. Educarse hoy es protegerse mañana.

El Gobierno Federal de México ha implementado varias medidas para combatir el ransomware:

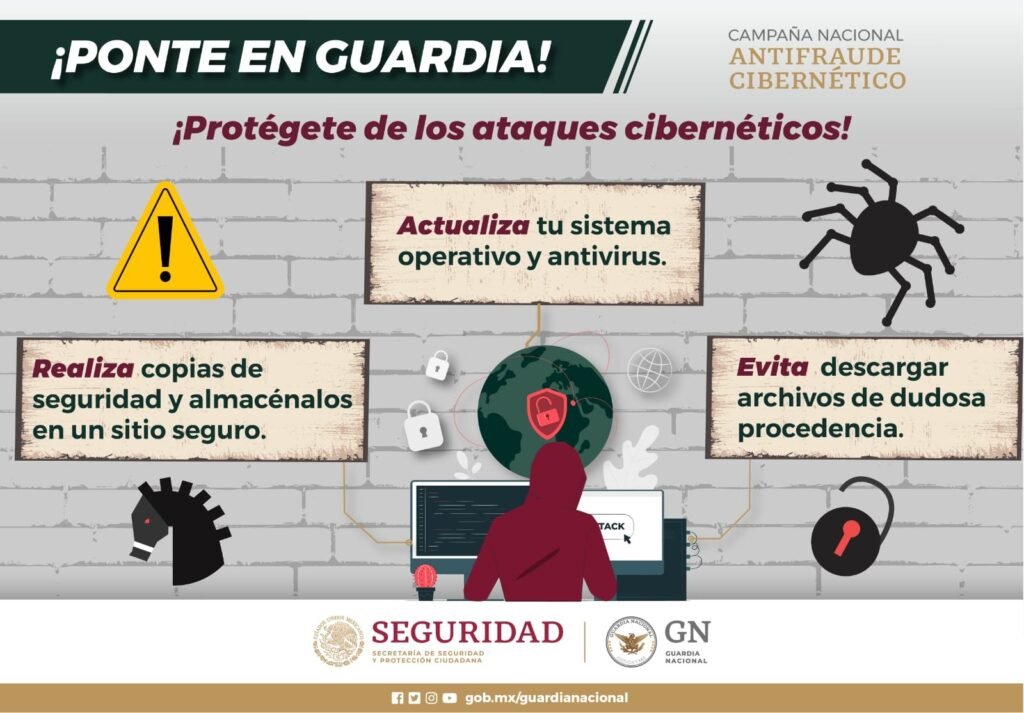

- La Guardia Nacional CERT-MX ha publicado recomendaciones para prevenir infecciones de ransomware. Estas incluyen mantener actualizadas las aplicaciones y el antivirus, realizar respaldos periódicos de la información, no negociar con los delincuentes y seguir buenas prácticas de seguridad en línea.

- ¿Has sido víctima de un delito cibernético? Llama al 088, tu reporte es seguro y confidencial.

- La Procuraduría Federal del Consumidor (PROFECO) lanzó la Campaña Nacional Antifraude Cibernético desde el 1 de noviembre de 2020 hasta el 31 de enero de 2021 con el objetivo de que la sociedad y el gobierno sumen esfuerzos para disminuir el fraude cibernético

En Conocimiento Libre te ofrecemos Cursos y Certificaciones para la transformación digital en empresas, universidades y dependencias de gobierno, da clic en la imagen 👇👇 y conocenos.

Artículos relacionados:

México en el top 10 de paises con mas ataques de ransomware en el mundo

Fuente: